به گزارش ایسنا، در بعضی از کشورهای دنیا که قوانین محدودکننده ای برای استفاده کاربران و شهروندان از اینترنت (Internet) و اپلیکیشن های اینترنتی موجود هست و بسياري از نرمافزار و برنامه های محبوب آن ها فیلتر و مسدود است، کاربران مجبورند برای دسترسی و استفاده از آن به نصب، دریافت و استفاده از اپلیکیشن های فیلترشکن موسوم به VPN روی آورند که بسياري از آن ها در پلتفرم فروشگاه های آنلاین و اینترنتی همچون گوگل پلی استور و اپ استور اپل (Apple) وجود دارد که بعضی از آن ها رایگان و بعضی دیگر نیز بصورت پولی دردسترس کاربران قرار می گیرد.

گزارش های منتشرشده از طرف متخصصان و کارشناسان فعال در حوزه امنیت سایبری این را نشان میدهد که در اپلیکیشن های فیلترشکن رایگان موسوم به VPN، حفره های امنیتی و آسیب پذیری های زيادي وجود دارد که اطلاعات و داده های شخصی کاربران را شدیدا به مخاطره خواهد انداخت و حریم خصوصی آن ها را نقض خواهد کرد.

در مورد استفاده از فیلترشکن ها و موضع دولت با فیلترینگ، محمدجواد آذری جهرمی- وزیر ارتباطات و فناوری اطلاعات- پیش از این اظهار کرده بود:درست است که بسياري از فیلترشکن ها خدمات ظاهری خوبی به کاربر ارایه میدهند و به همین علت کاربران به استفاده از آنها علاقه مندند ولی بنا به گزارش هایی که مراکز معتبر منتشر می کنند، این نوع نرم افزارها استفاده ضدامنیتی دارند و نوعی باج افزارند که به جمع آوری اطلاعات مشترکین اقدام می کنند و فراگیری و استفاده از فیلترشکن ها پیامدهای بسیار زیادی دارد.

برنامه SuperVPN Free VPN Client یک برنامه اندرویدی رایگان است که از چهار سال قبل با ۱۰ هزار نصب آغاز به فعالیت کرد و هم اینک بیش از ۱۰۰ میلیون نصب فعال دارد. گوگل (Google) تائید کرده است که این برنامه با بیش از ۱۰۰ میلیون نصب فعال دارای آسیب پذیری است که منجر به شنود همه ترافیک کاربر می شود.

مرکز ماهر (مدیریت امداد و هماهنگی رخدادهای رایانه ای) به بررسی این آسیب پذیری که توسط محققان امنیتی در VPNpro کشف شده است، اشاره نموده است. این برنامه به هاست های متعدد متصل می شود و در یکی از این هاست ها payload (دارای کدهای مخرب) مشکوکی با اتصال ناامن HTTP از برنامه به هاست ارسال می شود.

این payload شامل داده های رمزنگاری شده بود که در پاسخ، payload مشابهی دریافت می کرد. این payload حاوی کلیدهای موردنیاز برای رمزگشایی داده بود که با رمزگشایی آن، اطلاعات حساس سرور شامل گواهی نامه های سرور و اعتبارنامه ها که سرور VPN برای احراز هویت نیاز داشت بدست آمد. محققان با جایگذاری اطلاعات سرور SuperVpn با سرور آزمون خود، به نتایجی دست یافتند.

اتصالاتی که از HTTP ناامن و آشکار استفاده می کنند ممنوع نیستند، ترافیک HTTP رمزنگاری نمی شوند در نتیجه هر شخصی با رهگیری ترافیک قادر به شنود ارتباطات کاربر خواهد بود. از طرفی Payloadهای ارسالی مبهم سازی (obfuscated) شده اند:اطلاعات ارسالی از برنامه (کاربر) و سرور رمزنگاری شده است، در برنامه کلیدهای رمزنگاری hardcode شده یافت شده و وجود رمزنگاری payloadهای ذکر شده، کلیدهای موردنیاز برای رمزگشایی در خود برنامه موجود است.

این Payloadها حاوی اعتبارنامه های EAP هستند و VPNها از اعتبارنامه های EAP برای جلوگیری از اتصالات خارج از برنامه به سرور خود استفاده می کنند. ولی با ارسال اعتبارنامه های EAP در payloadهایی که رمزنگاری نشده اند یا رمزنگاری ضعیفی دارند استفاده از اعتبارنامه های EAP عملا بیهوده خواهد بود. با استفاده از این آسیب پذیری علاوه بر امکان حمله مرد میانی و شنود ترافیک، مهاجم میتواند با تغییر جزییات اتصال VPN، کاربر را به جای اتصال به سرور VPN اصلی مجبوربه اتصال به سرور مخرب خود کند.

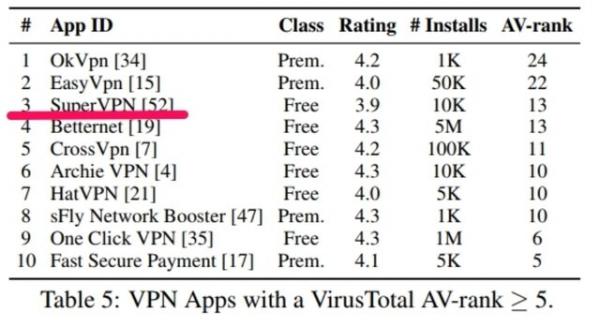

همینطور برنامه Supervpn مطابق شکل شماره زیر، پيشتر در سال ۲۰۱۶ در مقاله ای پروهشی بعنوان برنامه مخرب شناخته شده بود. به همین دلیل در نهایت این برنامه، در هفتم آوریل از پلی استور گوگل حذف شد.

- 11

- 3